Intelligence: disciplina culturale, o cultura di molte discipline? (1 di 2)

L’antica epopea indiana Mahabharata contiene dei riferimento a un gioco, il Chaturaji. Tra le riga di questo testo si legge: ‘Presentandomi come un Brahmana, di nome Kanka, esperto di dadi e appassionato di gioco, diventerò un cortigiano di quel sovrano. E, muovendo su scacchiere bellissime pedine fatte di avorio, di tonalità blu e gialla e rossa e bianca, con lancio di dadi neri e rossi, intratterrò il re, i suoi cortigiani e i suoi amici’. Il Chaturaji, che in sanscrito vuol significare ‘quattro re’, è l’evoluzione del suo più antico predecessore ‘choupat’. Verosimilmente questi, insieme al Senet egizio, sono i più vicini antenati del moderno gioco degli scacchi; e seppure nel ‘choupat’ e nel ‘senet’, oltre alla componente strategica del gioco, ve ne era anche una legata alla ‘sorte’, questa nel tempo, perdendo la sua peculiarità anche religiosa dello stesso, venne eliminata, trasformandolo esclusivamente in un gioco di intelligenza e di strategia. Infatti, le prime testimonianze di un gioco esclusivamente strategico, le ritroviamo nelle regole del Makruk tailandese del V° secolo e dello shatranj pre-islamico del VI° secolo.

Il moderno gioco degli scacchi, per antonomasia, è quello da tavola più assonante al concetto ‘radicale’ dell’intelligence. La storia antica di quella che oggi chiamiamo ‘intelligence’ altresì, diversamente da ieri, non assume più lo stesso significato di chi, d’intelligence, ne ha fatto un’arte, ma piuttosto una cultura. Sun Tzu, nel suo più celeberrimo scritto, l’arte della guerra, idealmente, concepisce questa disciplina, non come una serie di tattiche derivate dall’utilizzo di molteplici strumenti operativi che confluiscono tutte in un unico scopo di raccolta delle informazioni; al contrario, idealizza il concetto di intelligence, quale un unico strumento elaborativo, dal quale utilizzo, ne derivano molteplici. Il concetto di guerra, per lo stratega e filosofo cinese, era definibile quale ‘arte’; ed un artista, ove si ritenga, o per essere ritenuto tale, non può che obbligatoriamente creare ‘capolavori’. La differenza sostanziale tra una ‘creazione artistica’ ed un ‘capolavoro’ infatti, sta nella ricerca dei dettagli; di quei dettagli che, per uno stratega, costituiranno o meno la propria vittoria. Questi dettagli quindi, saranno gli elementi che faranno pendere l’ago della bilancia sul tavolo strategico d’azione, della vittoria o della sconfitta.

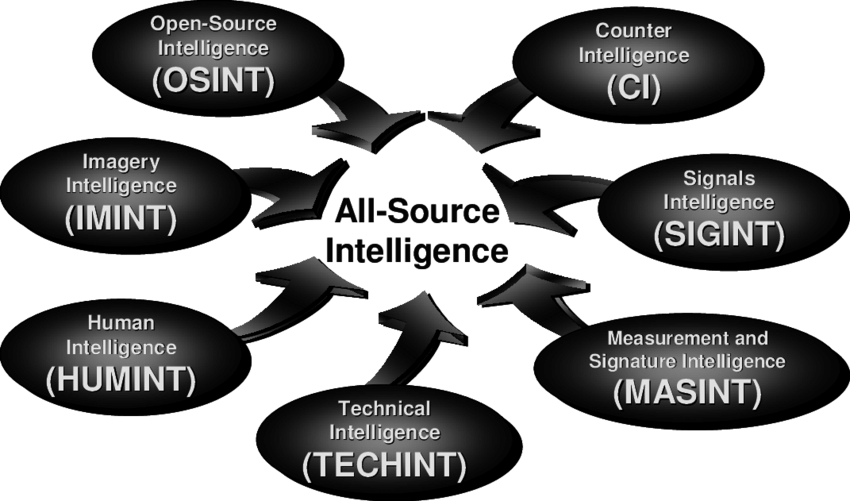

Nei secoli scorsi, le strategie in cui la componente meccanizzata ed informatizzata delle informazioni non era ancora uno standard affidabile e/o abbastanza evoluto nell’interpolazione uomo-macchina, l’univoca certezza di un valido risultato della raccolta di informazioni ai fini della ‘sicurezza’, era portata da un’indagine informativa e ricognitiva esclusiva dell’elaborazione mentale del ‘profiler’: la humint. La HUMInt, acronimo di Human Intelligence infatti, è stata la prima forma ‘interpretativa’ ed ‘operativa’ utilizzata nel contesto dell’intelligence. La peculiarità e scopo di questa tipologia d’attività, è il reperire informazioni da sole fonti umane, e non raggiungibili da altre tecnologie; e conoscere queste tecniche, è altresì importante per riconoscere e tutelarsi dalla stessa ricerca humint effettuata da altri. Per cui, la humint è anche strumento stesso di contro-intelligence; ossia, la protezione e reazione dall’eventuale altrui attività di humint verso i propri confronti. Oggigiorno, sulla sua attualità funzionale, diversi e contrastanti sono i pareri del Suo primato, appannaggio delle nuove tecniche investigative entrate a gamba tesa con l’era della digitalizzazione e dell’intelligenza artificiale; difatti, nel XXI° secolo, anche l’intelligence, prima di molte altre strutture istituzionali governative e non, ha implementato la propria struttura inquirente umana, con le tecnologie informatiche e cibernetiche del nuovo millennio. Alla HumInt perciò, si sono affiancate delle nuove fonti di ricerca ibride, e più specialistiche nel campo della raccolta delle informazioni. Queste ‘specialità’, hanno pertanto, generato ed aperto dei nuovi canali paralleli alla più generale e tradizionale ricerca umana. Queste nuove aree operative, metodologiche e strumentali sono:

- La OSInt (Open Source Intelligence), che si occupa della ricerca, raccolta ed analisi di dati e di notizie d’interesse pubblico tratte da fonti aperte (mezzi di comunicazione audio/visivi e stampa, dati pubblici e rapporti di governo o piani finanziari, osservazioni dirette e osservazioni satellitari o fotografiche, conferenze/simposi di professionisti e studiosi, etc) ;

- La SIGInt (Signals Intelligence), che si occupa della raccolta di informazioni mediante l’intercettazione e l’analisi di segnali elettromagnetici, sia emessi tra persone nelle comunicazioni radio (COMInt Communcation Intelligence), che tra macchine (ELInt Electronic Intelligence).

- La MASInt (Measurament And Signature Intelligence), che si occupa di trattare ed analizzare informazioni non classificabili in alcuna delle altre disciplina di raccolta, nello scoprire e classificare obiettivi, ed identificare tracce strumentali o descrivere sorgenti-bersaglio fissi o dinamici.

- La IMInt (Imagery Intelligence), che si occupa di raccogliere materiale fotografico per via aerea e satellitare; questa attività d’intelligence è complementare alla MASInt che raccoglie le informazioni non visibili tramite sensori elettronici o radar.

- La S&T (Scientific and Techinical Intelligence), che si occupa di raccogliere, valutare ed interpretare la documentazione scientifica e tecnica ingegneristica di sistemi militari d’arma e materiale di fonte nazionale ed internazionale.

A quest’ultime, vanno anche aggiunte e menzionate la FINInt (Financial Intelligence), la CI (Counter Intelligence), che si occupa esclusivamente di contro-spionaggio, e la più specifica SOCMInt (Social Media Intelligence), che a ragion veduta, può essere assonata quale sorella minore della OSInt.

Va da se, che alcune tipologie di area operative, che contengono delle ulteriori sotto-categorie (vedasi anche FISInt, TELInt, RADInt, ACInt, OPTInt, IRInt, LASInt, NUCInt, etc.), sono peculiari di alcuni Stati mondiali rispetto ad altri, e questo dipende molto, non tanto da una deficienza di risorse umane, quanto da una scarsità di quelle strumentali e tecnologiche.

Non di meno, una politica globalizzata e globalizzante della Geo-intellince moderna, ha posto, verosimilmente, un cambiamento di rotta sugli stessi intendimenti perseguiti dalla struttura dell’intelligence mondiale. Oggi potremmo e dovremmo chiederci, se l’attuale dimensione del piano d’intelligence, sia diventato una disciplina culturale, o piuttosto, una cultura disciplinare; e quindi, è ragionevole porsi la domanda: ‘Siamo ancora in grado di significare l’intelligence una cultura, oppure, un’insieme di discipline, sezioni ed apparati’?

La riforma dell’intelligence italiana e dei suoi servizi segreti, attuata con la Legge 3 Agosto 2007 n.124, varata durante il governo Prodi II, ha riformato radicalmente i servizi segreti italiani, creando nuovi organi e sopprimendone alcuni già esistenti; e così facendo, l'intero apparato di intelligence nazionale per la ricerca informativa, ha subito un profondo processo di riforma riorganizzando tutto il Comparto informativo nazionale.

La nuova norma, ha creato un Sistema di informazione per la sicurezza della Repubblica, ponendo così i servizi, sotto un più stretto controllo del Presidente del Consiglio dei ministri, cui compete la nomina di direttori e vicedirettori di ciascuna agenzia. Inoltre, con la nuova riforma, il SISDE è stato sostituito con l'AISI, il SISMI con l'AISE, ed il CESIS con il DIS; il COPACO è diventato COPASIR ed è stato istituito il CISR (Comitato internazionale per la Sicurezza della Repubblica), a cui peraltro sono stati attribuiti più ampi poteri rispetto il precedessore, sottoponendolo alle dirette dipendenze del Presidente del Consiglio.

Circa le differenze con il precedente ordinamento, mentre le agenzie di spionaggio erano prima distinte in SISMI — dipendente dal Ministero della Difesa — e SISDE — dipendente dal Ministero dell'Interno — ora la divisione è stata posta tra sicurezza interna ed esterna, come del resto, avviene anche in diversi altri Paesi del mondo. La norma quindi, ha posto al vertice il Dipartimento delle informazioni per la sicurezza (DIS), presso la Presidenza del Consiglio dei ministri, ed ha creato due nuove agenzie: ‘l'Agenzia informazioni e sicurezza esterna’ (AISE) e quella interna (AISI), superando con ciò, la tradizionale distinzione della competenza dei servizi tra quelli civili e militari, adottando un regime di competenza territoriale. Rilevante novità della riforma del 2007 infine, è stata l'apertura dell'arruolamento diretto di civili, che possono ora entrare a far parte del comparto civile dei Nostri Servizi Segreti.

.jpeg)

Ma se da una parte, la rivoluzione strutturale di un comparto così ‘sensibile’, ha teso decentralizzare alcuni tradizionali apparati governativi verso una settorializzazione più specialistica delle diverse tecniche investigative e d’intelligence, non di meno, parimenti, si è dato largo campo all’evoluzione delle tecniche investigative nel campo della cyber security e quindi della cyber threat intelligence; ovvero, i rischi e le minacce inerenti la sicurezza dei sistemi informatici governativi e non. Per il grande pubblico rimane un oggetto misterioso, ma la cyber threat intelligence è una delle attività che, negli ultimi anni, ha vissuto una delle più interessanti evoluzioni a livello di gestione della sicurezza informatica. L’evoluzione delle minacce e l’adozione di strategie sempre più sofisticate da parte dei cracker informatici, infatti, hanno richiesto un crescente impegno nell’adeguare gli strumenti di protezione. Per tanto, il ruolo della cyber threat intelligence, nell’ottica di una gestione della cyber security ispirata alla filosofia di detection and response, rimane uno dei fattori fondamentali per acquisire la capacità di individuare tempestivamente gli attacchi informatici in corso. Se sotto il profilo della raccolta di informazioni questa attività viene affidata ai sistemi SIEM (Security Information and Event Management), l’analisi degli eventi e l’individuazione di eventuali indicatori di compromissione (IoC) richiedono informazioni di intelligence, che permettendo di interpretare i dati in chiave preventiva, migliorano notevolmente l’efficacia dei sistemi di protezione, scongiurando così la penetrazione malevola delle banche dati da salvaguardare.

…e seppur viviamo in un’epoca di ‘global disclosure’ e desecretazione, non di meno, ogni casa ha i suoi segreti; ed è giusto, che li salvaguardi.

Fine parte prima

Ultimi Video

-

Merry Christmas and happy New Year

L'Albero Verde della Vita e La Linfa Vi augurano un Buon Natale ed un Sereno Anno Nuovo. ... -

Il giardino delle delizie: tradizioni e folklore alimentare dell'Apulia Italica

'I Sapori del Grano - VI° edizione' - Gravina in Puglia, 14 settembre 2024: manifestazione internazionale organizzata da ... -

Grana dat et vina: Una sana tradizione alimentare millenaria

'I Sapori del Grano - VI° edizione' - Gravina in Puglia, 13 settembre 2024: manifestazione internazionale organizzata da ... -

La Lunga Notte delle Chiese - I° edizione - venerdì 7 giugno 2024 - Gioia del Colle (BA)

La Lunga Notte delle Chiese - I° edizione - venerdì 7 giugno 2024 - Gioia del Colle (BA): ... -

Rettoria di San Domenico: concerto, Ensemble di violini della scuola media “Bosco-Venisti”

Rettoria di San Domenico: concerto, Ensemble di violini della scuola media “Bosco-Venisti” di Capurso diretti dal prof. Francesco LAMANNA. ... -

Rettoria di Sant’Angelo - La Lunga Notte delle Chiese - I° edizione

Rettoria di Sant’Angelo: visita guidata alla scoperta del Santo Patrono gioiese SAN FILIPPO NERI ... -

Parrocchia Santa Maria Maggiore (Chiesa Madre) - La Lunga Notte delle Chiese - I° edizione

Parrocchia di Santa Maria Maggiore: Santa Messa concelebrata da don Angelo GAROFALO, Vicario Episcopale per la Cultura della ... -

Rettoria di San Rocco - La Lunga Notte delle Chiese - I° edizione -

Rettoria di San Rocco: convegno intitolato “Le sfide comuni tra le confessioni religiose” Interventi: Prof.ssa Sabrina Laura MARTUCCI, ... -

Parrocchia del Sacro Cuore - La Lunga Notte delle Chiese - I° edizione -

Parrocchia del Sacro Cuore: momento di gioiosa esperienza di fede comunitaria animata dal RnS – Rinnovamento nello Spirito ... -

Parrocchia di San Vito Martire - La Lunga Notte delle Chiese - I° edizione -

Parrocchia di San Vito Martire: momento di intrattenimento musicale con il cantante Said SADEK, l’angolo del tè nella ... -

What if green?

Cosa succederebbe se tutto fosse e dovesse essere verde? L'Albero Verde della Vita affronta l’ipotetico dialogo tra lo ... -

L'Assordante Rumore del Silenzio: storie di ordinaria violenza

Evento organizzato dall'associazione socio culturale di promozione sociale - Ente del Terzo Settore - L'Albero Verde della Vita: sala ... -

L'Assordante Rumore del Silenzio

"L'Assordante Rumore del Silenzio, venerdì 8 marzo 2024, Senato della Repubblica". ... -

MOSSAD: Commissione d'Inchiesta

Un romanzo avvincente che mescola realtà storica dei fatti con immaginazione ... -

MOSSAD: Commissione d'Inchiesta

Definito “un romanzo avvincente che mescola realtà storica dei fatti con immaginazione”, Mossad - Commissione d'Inchiesta, descrive una serie di ... -

Crea il tuo momento e rendilo giusto....

con L'Albero Verde della Vita, puoi! ... -

BUON NATALE E FELICE ANNO NUOVO

L'Albero Verde della Vita - associazione socio culturale di promozione sociale - Ente del Terzo Settore e La ... -

L'ora del Giudizio: Israele, Hamas, Hezbollah

... -

Israele, Hamas, Hezbollah: l’ora del giudizio

L’Albero Verde della Vita - associazione socio culturale di promozione sociale – Ente del Terzo Settore ed il giornalista, scrittore di successo ... -

Disinformazione in un tempo di forte emergenza democratica e educativa

Operazioni psicologiche e guerre dell'informazione ... -

Disinformazione: operazioni psicologiche e guerre dell'informazione

La guerra delle bugie nella società della disinformazione. Avventure e disavventure della verità L’Albero Verde della Vita - associazione socio culturale ... -

Perchè la Rete?

... -

La Rete: l'Intelligence tra realtà e immaginazione

L’Albero Verde della Vita - associazione socio culturale di promozione sociale – Ente del Terzo Settore ed il dott. Umberto Saccone, già Capo ... -

Spie

... -

Spie: i Servizi Segreti delle multinazionali..

“Come si combatte la guerra che vede ogni giorno schierate le multinazionali nel tentativo di imporsi su nuovi ... -

OLTRE LE BARRIERE

Oltre le Barriere, è un progetto di inclusione socio-culturale che mira ad abbattere le disugluaglianze sociali e di genere, valorizzando, con ... -

NOI CON VOI, VOI CON NOI

NOI CON VOI, VOI CON NOI. Aderisci alla campagna di iscrizione a L'Albero Verde della Vita. Potrai partecipare ... -

San Martino: festa della mozzarella e del buon vino - 8^ edizione

... -

San Martino, festa della mozzarella e del buon vino - 8° edizione

L'8° edizione de "San Martino, festa della mozzarella e del buon vino" sta arrivando: sabato 25 novembre 2023 ... -

Misteri e Segreti Italiani: la versione di Pazienza

Il racconto inedito dell'ex agente del Sismi protagonista di tanti misteri italiani. “Misteri e Segreti Italiani: la versione di Pazienza” ne ... -

La Spiga d'oro: colture della salute ed alimentazione sociale

"I Sapori del Grano - V° edizione" - sabato 23.09.2023 - attività convegnistica organizzata dall'associazione L'Albero Verde della ... -

"Pane, vino ed olio: i cibi sacri della cultura greco-romana"

"Storia e folklore della popolazione italica": attività convegnistica organizzata da L'Albero Verde della Vita - APS - Ente ... -

I Sapori del Grano - V° edizione: grazie Santeramo

... -

I Sapori del Grano - V° edizione

Tutto pronto per la V° edizione de "I Sapori del Grano" manifestazione organizzata da L'Albero Verde della Vita ... -

"I Sapori del Grano" - IV° edizione

In attesa della V edizione de "I Sapori del Grano" venerdì 22, sabato 23 e domenica 24 settembre ... -

I SUCCESSI DEL 2021 DE L'ALBERO VERDE DELLA VITA

I momenti più belli condivisi con L'Albero Verde della Vita nell'anno 2021 ... -

Intelligence Collettiva: Appunti di un ingegnere rapito dai Servizi Segreti

Prosegue lunedì 12 giugno 2023 la maratona nel mondo dell’intelligence con l’On. Angelo TOFALO nel secondo webinar dal titolo “Intelligence Collettiva: Appunti di ... -

Intelligence Collettiva: appunti di un ingegnere rapito dai Servizi Segreti

Prosegue lunedì 12 giugno 2023 la maratona nel mondo dell’intelligence con l’On. Angelo TOFALO nel secondo webinar dal ... -

...dalle origini ai giorni nostri...

La Cultura dell'Intelligence ... -

La cultura dell'Intelligence: dalle origini ai giorni nostri

Mercoledì 24 maggio 2023 alle ore 19.30 con L’Albero Verde della Vita, associazione socio culturale di promozione sociale – ... -

...pensa in verde e cambi il mondo...

...pensa in verde e cambi il mondo..."Transizione verde: una sfida anche culturale per imprese competitive e cittadini consapevoli". ... -

Thinking green, changing world

Mai così attuale e divisivo il tema del cambiamento climatico, della transizione ecologica, degli interventi strutturali non attuati ... -

I chiaroscuri di un'Umanità rigenerata dalla Luce I° Parte

L’Albero Verde della Vita, associazione socio culturale di promozione sociale – Ente del terzo Settore, vi invita, lunedì 3 aprile 2023, alle ore 19.30, ... -

I chiaroscuri di un'Umanità rigenerata dalla Luce 2° Parte

L'Albero Verde della Vita, associazione socio culturale di promozione sociale - Ente del Terzo Settore -, conclude il ... -

L'importante non è ciò che facciamo....2020

Gli eventi del 2020 de L'Albero Verde della Vita ... -

Gli eventi del 2019 de L'Albero Verde della Vita

Gli eventi che hanno caratterizzato l'anno 2019 de L'Albero Verde della Vita. ... -

I Sapori del Grano, 19-20 settembre 2020

“I Sapori del Grano – II edizione”, una manifestazione d’interscambio culturale a carattere internazionale e diffusione nazionale, accreditata ...

Vedi tutti i video »

Clicca sul Banner in basso e guarda il video

Inquadra il codice qr e sostienici!

Oltre le barriere - 2k24 -

è un progetto de

L'Albero Verde della Vita

_____________________________

_______________________

DOMUS SAPIENTIAE - Collana Testi

(Liber I)

(Liber II)

______________________