Intelligence: disciplina culturale, o cultura di molte discipline? (2 di 2)

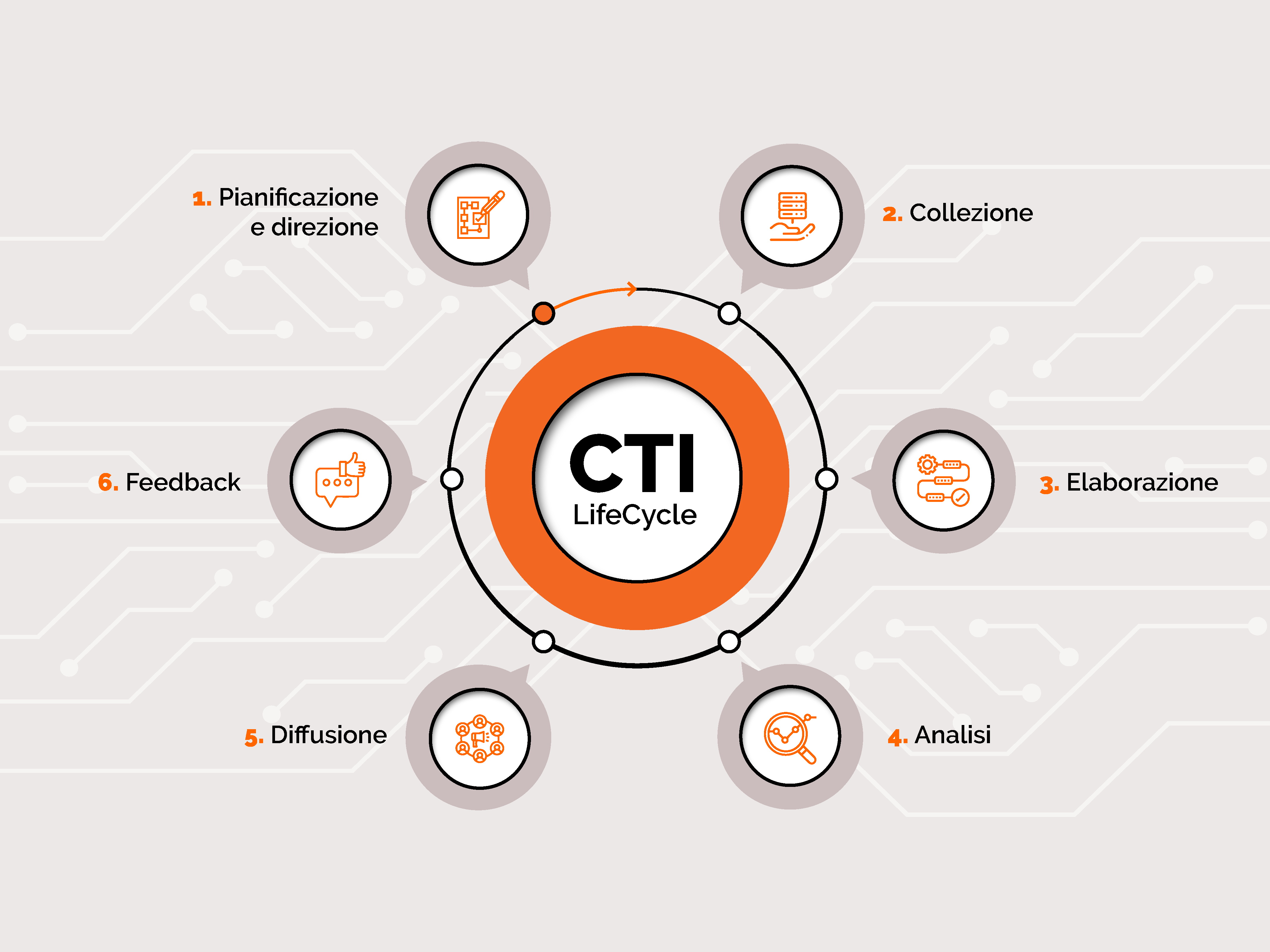

Nella prima parte di questo articolo, a conclusione dello stesso, ho volutamente accennato ai sistemi SIEM (Security Information and Event Management) e IoC (Indicator of Compromise), spiegando che, mentre il primo si occupa di analizzare e gestire gli eventi (le informazioni), il secondo, si occupa di individuare gli indicatori di compromissione. Questi due sistemi, logicamente, richiedono informazioni d’intelligence, e le stesse, una volta analizzate, indicano in fase preventiva un eventuale attacco in corso e l’affidabilità alla non-penetrazione dei sistemi sensibili informatizzati di banche dati e/o enti governativi da salvaguardare. Questo più ampio scenario, come già scritto, è chiamato Cyber Threat Intelligence.

In parole povere, se in questi termini la vogliamo presentare, la CTI analizza è studia il così detto ‘worst case scenario’, ossia: ‘la peggiore situazione o condizione (scenario) possibile’. Concretizza cioè, il maggior danno che è plausibile subire da un attacco che interessi la cyber security. Quindi, il profiler della sezione Event Management, cerca di rispondere all’interrogativo: ‘quanto male potrebbe fare un cracker che abbia in mano un sistema informatico connesso al world wide web’? Per rispondere correttamente al quesito, all’IoC, viene affiancato IoA (Indicator of Attack); questo perché, da solo, il sistema IoC potrebbe non essere in grado di rilevare un attacco in corso al sistema, se perpetrato senza l’uso di exploit o malaware. In gergo informatico, questo tipo di attacco, viene chiamato exploit zero-day; ed essendo il più subdolo, è quello più difficile da riconoscere.

Ecco del perché, lasciandovi immaginare quanto possa essere dannoso un attacco informatico ad altissimo impatto, negli ultimi anni, il radar di investimenti del comparto intelligence mondiale, ha individuato nella cyber security, il settore più sensibile nel quale investire risorse, strutture, ed unità operative.

Questi investimenti, hanno portato il comparto intelligence, in un piano, ove l’utilizzo delle Intelligenze artificiali e l’emergente quantum intelligence, sono divenute tangibili realtà operative. Nel campo delle elaborazioni statistiche infatti, le intelligenze artificiali applicate a software ed applicazioni DAR (Defence and Response), non fanno altro che elaborare tutti gli scenari di attacco possibili, e determinarne le risposte da attuare. …ma a questo punto, dobbiamo tornare un po’ indietro.

Sempre nel primo articolo, vi scrissi: ‘che alcune tipologie di area operative, sono peculiari di alcuni Stati mondiali rispetto ad altri, e questo dipende molto, non tanto da una deficienza di risorse umane, quanto da una scarsità di quelle strumentali e tecnologiche’.

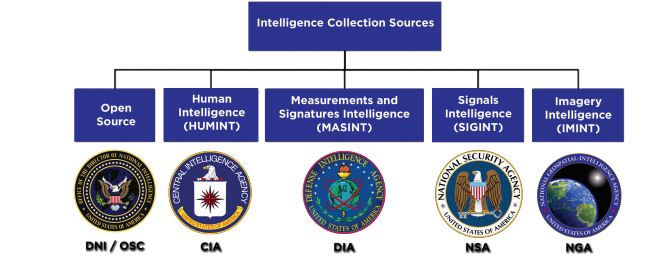

Tra queste tipologie, che sono, oltre che peculiari, anche ‘prerogative’ di alcuni stati, vi è propriamente la OSInt (Open Source Intelligence). Perché questo?

Perché: ‘la ricerca, raccolta ed analisi di dati e di notizie d’interesse pubblico tratte da fonti aperte (mezzi di comunicazione audio/visivi e stampa, dati pubblici e rapporti di governo o piani finanziari, osservazioni dirette e osservazioni satellitari o fotografiche, conferenze/simposi di professionisti e studiosi, etc)’, gestisce una così corposa massa di informazioni, che coordinarle tutte al meglio, diventa difficilissimo, ed impegna un gran numero di risorse umane e tecnologiche.

Ecco perché, alla OSInt, sono state affiancate delle ‘sorelle minori’ che gestiscono settorialmente queste informazioni, ognuna nella propria e per la propria specificità. E’ superfluo credo, a questo punto, spiegarne del perché.

Un processo d’intelligence all’americana?

Il principio di ogni processo d’intelligence è il ‘side’ (lato). Due sono i side per cui sia possibile iniziare la gestione di una ‘strategia d’intelligence’: l’attacco o la difesa. La prevenzione, è una fase propedeutica. Al ciò, il reperimento delle informazioni, sarà destinato per la gestione di un attacco da pianificare, o per difendersi da un eventuale minaccia d’attacco; e quindi l’obiettivo del ‘side’.

Una volta stabilito l’obiettivo per il quale si sta predisponendo il reperimento d’informazioni, c’è la pianificazione logistica di quali risorse e strumenti utilizzare per la loro acquisizione. Una volta acquisite le informazioni ricercate, bisogna verificarne l’attendibilità e la veridicità, e queste sono analisi molto complesse. Spesso, oltre le fake news, s’incorre nell’analisi di notizie di ‘propaganda’ informativa e/o dis-informativa, ove in tal caso, bisognerà ponderare se operare ed impiegare, anche strumenti di CI (Counter intelligence) contro-spionaggio. A questo punto, nell’analisi della veridicità informazioni, entra a gamba tesa nella gestione informativa, la variabile umana, e non solo intesa come HUMInt, ma quale alternativa e/o cooperativa ad una AI (Artificial Intelligence); quale infatti è da ritenersi più affidabile?

…’ritengo che, nessuna attuale tecnologia informatizzata disponibile, sia in grado di sostituire la componente d’intelligence umana’. La HUMInt, non solo dispone dell’operatività dell’uomo, ma oltre a quella intellettiva e ragionata, possiede di serie, delle capacità e delle peculiarità fisiologiche, che nei SIEM-AI non sono nemmeno previsti come optional: istinto, esperienza ed etica reattiva.

In ultima fase, vi è l’azione. Il decisorio politico, deciderà quale sia la più coerente ed efficace a garantire la Sicurezza Nazionale.

Tra l’obiettivo e la risposta delle analisi oggetto della ricerca però, ci sono altri valori da considerare, ovvero, se la strategia è finalizzata al DAD (Deterrence and Defence), al DAR (Defence and Reply) o al BFA (Brute Force Attack). La loro differenza strategica sostanziale, è l’indice della valutazione del rischio dell’obbiettivo. Come gli acronimi stessi le identificano, avremo, ad un estremo, una strategia molto difensiva e di deterrenza (che non prevede un immediato intervento attivo); una intermedia, senza alcuna deterrenza, ma di esclusiva difesa e successivo attacco (che prevede una reazione pianificata ad una prima azione di difesa), ed infine, all’altro estremo, avremo una strategia puramente attiva, d’attacco, che solitamente prevede un’azione risolutiva e quasi sempre non più ripetibile. In ultima, ma non meno plausibile, è quella del Drafting an Effective Reply and Answer (DaERaA), ossia: 'ove un’azione d’intelligence, venisse per errore resa pubblica o scoperta, qualsiasi sia il punto del processo nel quale la stessa è diventata di dominio pubblico, (come specifica lo stesso acronimo), si cercherà di spostare la risposta di dominio pubblico, de-focalizzandone il più possibile l’impatto sui media, trasformandola in domanda, e quindi, di contenere i danni collaterali, declassificando l’operazione stessa o propagandandola come fake’.

Ma a questo, chi ci pensa?

L’analisi delle informazioni, delle strategie, della gestione e pianificazione d’intelligence, sono processi che potremmo certamente definire, ancora oggi, ibridazioni (man to machine) uomo-macchina. I processi cibernetici d’intelligence invece, prevedono solo interazioni (machine to machine) macchina-macchina. Qual è la loro sostanziale differenza? I processi machine to machine, si sviluppano attraverso l’esclusiva interazione tra due intelligenze artificiali, che attualizzando i due distinti ‘side’, nel quale uno sarà il Virtual Machine Attacker, e l’altro il Virtual Machine Victim, elaboreranno azioni, risposte e reazioni gli uni verso l’altro, analizzandone statisticamente i risultati, dati ed effetti. Cercheranno ognuno per se, di raggiungere il proprio obiettivo, qualsiasi sia lo scenario di computazione. Altresì, nei processi man to machine, le simulazioni, avverranno sostituendo una volta per lato, la posizione nella quale interagisce l’uomo rispetto la Virtual Machine.

Questo interrogativo, nasce da quello che, verso un’analisi futuristica, il comparto intelligence, per come già anticipatovi, sta approntando in collaborazione con le agenzie che si occupano di aero-spazio e di fisica quantistica, anche nello sviluppo delle intelligenze artificiali generali o ‘forti’; effettuando così di fatto, un upgrade anche strutturale ed ideologico delle attuali intelligenze artificiali deboli. Sostanzialmente, mentre quelle deboli si limitano ad effettuare calcoli, analisi, e decidere le azioni da attuare (semplicemente secondo la tecnica di apprendimento automatico machine learning), riferendosi quindi, esclusivamente a sistemi progettati per risolvere problemi specifici noti a priori, ma dai quali non si ha alcuna pretesa di replicare il funzionamento del cervello umano, nel caso dell’intelligenza artificiale forte si fa, invece, riferimento a sistemi in grado di comportarsi in maniera del tutto autonoma, a prescindere dal contesto e dal compito loro assegnato. Rispetto quindi all’IA debole o ristretta, viene meno il nesso tra problema da risolvere e la soluzione prospettata; e perciò, non si procede più all’elaborazione ‘caso per caso’, ma attraverso delle tecniche di reti neuronali profonde che, simulando le connessioni dei neuroni celebrali, sviluppano non più un apprendimento di machine learning ma di deep learning. Perciò, l'unica risposta verosimile che potremmo fornire alla domanda che ci siam posti sopra, solo il 'tempo' potrà darcela; ma nel frattempo, possiamo sempre operare d'intelligence.

…’di gran lunga, il più grande pericolo dell’intelligenza artificiale è che le persone concludano troppo presto di averla compresa’ - Elizier Yudkowsky.

Fine parte seconda

Ultimi Video

-

L'ultima notte...esistenze al capolinea

L' ultima notte...esistenze al capolinea. Intervengono al convegno organizzato da L'Albero Verde della Vita - associazione socio-culturale di promozione ... -

Merry Christmas and happy New Year

L'Albero Verde della Vita e La Linfa Vi augurano un Buon Natale ed un Sereno Anno Nuovo. ... -

Il giardino delle delizie: tradizioni e folklore alimentare dell'Apulia Italica

'I Sapori del Grano - VI° edizione' - Gravina in Puglia, 14 settembre 2024: manifestazione internazionale organizzata da ... -

Grana dat et vina: Una sana tradizione alimentare millenaria

'I Sapori del Grano - VI° edizione' - Gravina in Puglia, 13 settembre 2024: manifestazione internazionale organizzata da ... -

La Lunga Notte delle Chiese - I° edizione - venerdì 7 giugno 2024 - Gioia del Colle (BA)

La Lunga Notte delle Chiese - I° edizione - venerdì 7 giugno 2024 - Gioia del Colle (BA): ... -

Rettoria di San Domenico: concerto, Ensemble di violini della scuola media “Bosco-Venisti”

Rettoria di San Domenico: concerto, Ensemble di violini della scuola media “Bosco-Venisti” di Capurso diretti dal prof. Francesco LAMANNA. ... -

Rettoria di Sant’Angelo - La Lunga Notte delle Chiese - I° edizione

Rettoria di Sant’Angelo: visita guidata alla scoperta del Santo Patrono gioiese SAN FILIPPO NERI ... -

Parrocchia Santa Maria Maggiore (Chiesa Madre) - La Lunga Notte delle Chiese - I° edizione

Parrocchia di Santa Maria Maggiore: Santa Messa concelebrata da don Angelo GAROFALO, Vicario Episcopale per la Cultura della ... -

Rettoria di San Rocco - La Lunga Notte delle Chiese - I° edizione -

Rettoria di San Rocco: convegno intitolato “Le sfide comuni tra le confessioni religiose” Interventi: Prof.ssa Sabrina Laura MARTUCCI, ... -

Parrocchia del Sacro Cuore - La Lunga Notte delle Chiese - I° edizione -

Parrocchia del Sacro Cuore: momento di gioiosa esperienza di fede comunitaria animata dal RnS – Rinnovamento nello Spirito ... -

Parrocchia di San Vito Martire - La Lunga Notte delle Chiese - I° edizione -

Parrocchia di San Vito Martire: momento di intrattenimento musicale con il cantante Said SADEK, l’angolo del tè nella ... -

What if green?

Cosa succederebbe se tutto fosse e dovesse essere verde? L'Albero Verde della Vita affronta l’ipotetico dialogo tra lo ... -

L'Assordante Rumore del Silenzio: storie di ordinaria violenza

Evento organizzato dall'associazione socio culturale di promozione sociale - Ente del Terzo Settore - L'Albero Verde della Vita: sala ... -

L'Assordante Rumore del Silenzio

"L'Assordante Rumore del Silenzio, venerdì 8 marzo 2024, Senato della Repubblica". ... -

MOSSAD: Commissione d'Inchiesta

Un romanzo avvincente che mescola realtà storica dei fatti con immaginazione ... -

MOSSAD: Commissione d'Inchiesta

Definito “un romanzo avvincente che mescola realtà storica dei fatti con immaginazione”, Mossad - Commissione d'Inchiesta, descrive una serie di ... -

Crea il tuo momento e rendilo giusto....

con L'Albero Verde della Vita, puoi! ... -

BUON NATALE E FELICE ANNO NUOVO

L'Albero Verde della Vita - associazione socio culturale di promozione sociale - Ente del Terzo Settore e La ... -

L'ora del Giudizio: Israele, Hamas, Hezbollah

... -

Israele, Hamas, Hezbollah: l’ora del giudizio

L’Albero Verde della Vita - associazione socio culturale di promozione sociale – Ente del Terzo Settore ed il giornalista, scrittore di successo ... -

Disinformazione in un tempo di forte emergenza democratica e educativa

Operazioni psicologiche e guerre dell'informazione ... -

Disinformazione: operazioni psicologiche e guerre dell'informazione

La guerra delle bugie nella società della disinformazione. Avventure e disavventure della verità L’Albero Verde della Vita - associazione socio culturale ... -

Perchè la Rete?

... -

La Rete: l'Intelligence tra realtà e immaginazione

L’Albero Verde della Vita - associazione socio culturale di promozione sociale – Ente del Terzo Settore ed il dott. Umberto Saccone, già Capo ... -

Spie

... -

Spie: i Servizi Segreti delle multinazionali..

“Come si combatte la guerra che vede ogni giorno schierate le multinazionali nel tentativo di imporsi su nuovi ... -

OLTRE LE BARRIERE

Oltre le Barriere, è un progetto di inclusione socio-culturale che mira ad abbattere le disugluaglianze sociali e di genere, valorizzando, con ... -

NOI CON VOI, VOI CON NOI

NOI CON VOI, VOI CON NOI. Aderisci alla campagna di iscrizione a L'Albero Verde della Vita. Potrai partecipare ... -

San Martino: festa della mozzarella e del buon vino - 8^ edizione

... -

San Martino, festa della mozzarella e del buon vino - 8° edizione

L'8° edizione de "San Martino, festa della mozzarella e del buon vino" sta arrivando: sabato 25 novembre 2023 ... -

Misteri e Segreti Italiani: la versione di Pazienza

Il racconto inedito dell'ex agente del Sismi protagonista di tanti misteri italiani. “Misteri e Segreti Italiani: la versione di Pazienza” ne ... -

La Spiga d'oro: colture della salute ed alimentazione sociale

"I Sapori del Grano - V° edizione" - sabato 23.09.2023 - attività convegnistica organizzata dall'associazione L'Albero Verde della ... -

"Pane, vino ed olio: i cibi sacri della cultura greco-romana"

"Storia e folklore della popolazione italica": attività convegnistica organizzata da L'Albero Verde della Vita - APS - Ente ... -

I Sapori del Grano - V° edizione: grazie Santeramo

... -

I Sapori del Grano - V° edizione

Tutto pronto per la V° edizione de "I Sapori del Grano" manifestazione organizzata da L'Albero Verde della Vita ... -

"I Sapori del Grano" - IV° edizione

In attesa della V edizione de "I Sapori del Grano" venerdì 22, sabato 23 e domenica 24 settembre ... -

I SUCCESSI DEL 2021 DE L'ALBERO VERDE DELLA VITA

I momenti più belli condivisi con L'Albero Verde della Vita nell'anno 2021 ... -

Intelligence Collettiva: Appunti di un ingegnere rapito dai Servizi Segreti

Prosegue lunedì 12 giugno 2023 la maratona nel mondo dell’intelligence con l’On. Angelo TOFALO nel secondo webinar dal titolo “Intelligence Collettiva: Appunti di ... -

Intelligence Collettiva: appunti di un ingegnere rapito dai Servizi Segreti

Prosegue lunedì 12 giugno 2023 la maratona nel mondo dell’intelligence con l’On. Angelo TOFALO nel secondo webinar dal ... -

...dalle origini ai giorni nostri...

La Cultura dell'Intelligence ... -

La cultura dell'Intelligence: dalle origini ai giorni nostri

Mercoledì 24 maggio 2023 alle ore 19.30 con L’Albero Verde della Vita, associazione socio culturale di promozione sociale – ... -

...pensa in verde e cambi il mondo...

...pensa in verde e cambi il mondo..."Transizione verde: una sfida anche culturale per imprese competitive e cittadini consapevoli". ... -

Thinking green, changing world

Mai così attuale e divisivo il tema del cambiamento climatico, della transizione ecologica, degli interventi strutturali non attuati ... -

I chiaroscuri di un'Umanità rigenerata dalla Luce I° Parte

L’Albero Verde della Vita, associazione socio culturale di promozione sociale – Ente del terzo Settore, vi invita, lunedì 3 aprile 2023, alle ore 19.30, ... -

I chiaroscuri di un'Umanità rigenerata dalla Luce 2° Parte

L'Albero Verde della Vita, associazione socio culturale di promozione sociale - Ente del Terzo Settore -, conclude il ... -

L'importante non è ciò che facciamo....2020

Gli eventi del 2020 de L'Albero Verde della Vita ... -

Gli eventi del 2019 de L'Albero Verde della Vita

Gli eventi che hanno caratterizzato l'anno 2019 de L'Albero Verde della Vita. ... -

I Sapori del Grano, 19-20 settembre 2020

“I Sapori del Grano – II edizione”, una manifestazione d’interscambio culturale a carattere internazionale e diffusione nazionale, accreditata ...

Vedi tutti i video »

Clicca sul Banner in basso e guarda il video

Inquadra il codice qr e sostienici!

Oltre le barriere - 2k24 -

è un progetto de

L'Albero Verde della Vita

_____________________________

_______________________

DOMUS SAPIENTIAE - Collana Testi

(Liber I)

(Liber II)

______________________