L’anonimato in rete e le ‘vpn’ (parte 1 di 2) – Hacking

L’anonimato in rete

Nel precedente articolo, oltre ad aver brevemente accennato alle definizioni e significati dei termini ‘hacker’, ‘cracker’ ed ‘hacking etico’, vi ho prospettato alcuni metodi ‘self-made’ per iniziare a focalizzare l’attenzione su quella che è, indiscutibilmente, la prima attenzione da utilizzare quando si naviga in rete: ‘l’anonimato’. Proteggere la propria identità infatti, e qui mi riconduco al T.I. (traceless identify) ed al D.A. (digital anonymity), deve essere l’imperativo perseguimento di quella che vuole essere una navigazione in rete, lontana e protetta da eventuali furti d’identità e/o attacchi fraudolenti delle proprie ‘tracce informatiche’. In questo secondo articolo, tratteremo di quello che è uno tra gli strumenti più utilizzati per garantirsi una buona fetta d’anonimato in rete, e cioè le ‘vpn’. Infatti, nascondere un ‘ip adress’, non è sufficiente per nascondere le nostre attività nella rete; qualunque richiesta che noi effettuiamo accedendo ad una pagina web non cifrata, può essere monitorata. La crittografia dei dati perciò, sta avendo un ruolo sempre più importante in quello può essere definito un ‘ecosistema informatico’ più stabile, sostituendo – al ciò -, i protocolli più deboli (SSH, FTP, HTTP ed HTTPS) con dei programmi che si occupano proprio di utilizzare delle ‘particolari’ cifrature, chiamate ‘encrypted tunnel’ (tunnel criptati), che garantiscano buoni standard di anonimato. Questi applicativi si chiamano Virtual Private Network, meglio noti come ‘vpn’. Abbiamo visto di fatto, come, seppure i proxy siano strumenti utili, a causa dei loro limiti, latenze e ‘down’ improvvisi, questi non li rendano proficuamente utilizzabili per operazioni che superino i 7, 10 minuti per ciclo di collegamento. Ecco del perché, le ‘vpn’ sono considerate i ‘proxy’ del futuro. Cerchiamo di capirne insieme i motivi.

‘vpn’

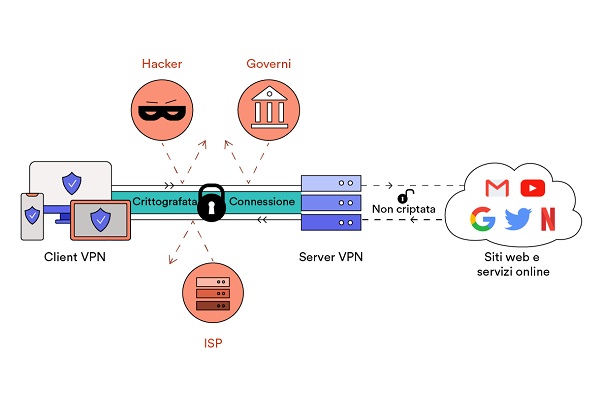

Le ‘vpn’ essenzialmente, funzionano come i ‘server proxy’, ossia, gestiscono le connessione tra il client ed il server, ponendosi da tunnel fra essi, impedendo a chiunque di monitorare la nostra connessione poiché cifrata da questo network privato. Questa operazione, viene chiamata in gergo informatico ‘tunneling’. (esempio di ‘tunneling’ in immagine).

Per le ‘vpn’, a differenza dei server poxy per tanto, non si avrà più la necessità di dover cercare ed acquistare ‘liste’ premium e funzionanti con particolari protocolli cifrati; tutto il traffico che viaggia attraverso una ‘vpn’ infatti, viene criptato utilizzando dei protocolli di cifratura ad alta sicurezza (es. AES a 128 bit e superiori).

Altro aspetto vantaggioso di una ‘vpn’ rispetto un proxy, è la sua reattività nel gestire le richieste di connessione alla rete internet, migliorando così la velocità di trasferimento dei dati. Oltretutto, questa operazione del tunnelling, rende inutile la riconfigurazione del browser e dei tools, perché la stessa viene effettuata automaticamente dalla ‘vpn’ su tutto il sistema.

A questo punto però, è necessario sapere che esistono più tipologie di ‘vpn’, le quali generalmente vengono suddivise in tre gruppi: - Le trusted ‘vpn’, le secure ‘vpn’ e le hybrid ‘vpn’. Per una questione di sintesi però, vi invito a cercarne su google le singole specifiche, di cui in questo testo, ne farò solo breve cenno su quelle che sono comunemente le più commercializzate per l’anonimato, ossia: ‘le secure vpn’.

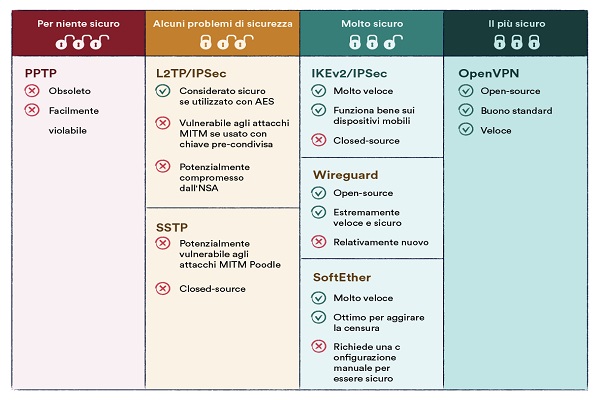

Logicamente, come per i proxy, non tutte le ‘vpn’ sono identiche e garantiscono lo stesso livello di anonimato; questo perché, connettersi ad una ‘vpn’, è possibile grazie all’utilizzo di un protocollo di connessione che non è unico. Esempio emblematico, è stato quello di un provider ‘vpn’ che utilizzava fino a qualche anno fa, un protocollo di connettività, il PPTP (point-to-point tunneling protocol), che la Microsoft (che lo ha anche inventato e brevettato) aveva già dismesso nel 2012 perché ritenuto hackerabile. Questo protocollo però, ancora oggi disponibile, è tra tutti quelli disponibili il più veloce; e solitamente, viene ancora utilizzato dagli internauti del gaming on-line, del torreting e streaming ad alta velocità. Affianco al PPTP, vi è il protocollo L2TP/IPsec (layer 2 tunnel protocol), che non offrendo da solo nessuna sicurezza dei dati, viene sempre affiancato ad una ‘camera’ denominata IPsec che in combinazione con il tunnelling L2TP, garantisce comunque all’utente finale, un buon compromesso anonimato/velocità. Ad oggi, non si conoscono particolari vulnerabilità di questo protocollo, e quindi lo si consiglia quale un buon compromesso privacy/sicurezza. Successivamente, troviamo il protocollo Microsoft SSTP (secure socket tunneling protocol), che oramai pre-installato in tutte le versioni di Windows a partire da ‘Vista’, utilizza un protocollo di connessione TLS 1.2 che a differenza del protocollo L2TP, funziona anche sotto reti protette da firewall. Per capirci, questo protocollo è quello utilizzato dal cloud di Microsoft Azure.

Tuttavia però, dopo il caso ‘PRISM’ (cercatelo su google), la sicurezza di questo protocollo, suscita qualche perplessità sulla sua sicurezza.

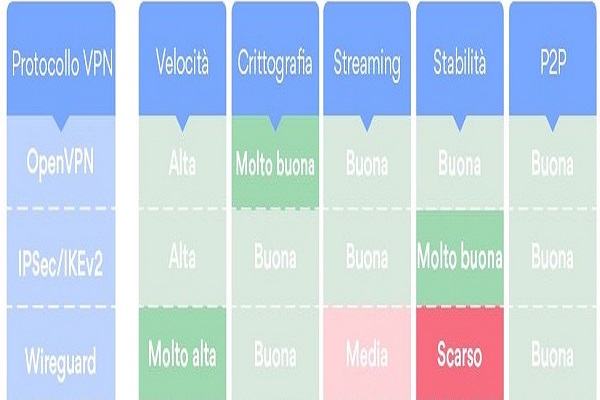

Infine, abbiamo i protocolli che ad ogni buon conto risultano essere i più sicuri, e cioè: ‘IKEv2/IPSec, Wireguard, SoftEther’ ed Open ‘vpn’. (esempio di comparazioni protocolli in immagine).

Con Open ‘vpn’, si intende un software open-source creato appositamente per costruire ‘tunnel’ cifrati con crittografia SSLv3/TLSv1 su libreria OpenSSL. Questa peculiarità dell’essere totalmente ‘aperto’ (open), garantisce al sistema la soluzione di collegamento più affidabile e sicura. La libreria OpenSSL infatti, garantisce diversi cifrari disponibili (es. AES, DES e/o Blowfish), che, ad esclusione di Blowfish 64bit (comunque buono), sono tutti a base 128bit. Questo rende Open ‘vpn’, un software che riesce a raccogliere in se, tutte quelle caratteristiche che probabilmente vanno ricercate in una ‘vpn’, vale a dire: una buona velocità, una buona sicurezza ed una buona trasparenza del proprio codice. Sicuramente, vanno tenute in considerazioni anche quelle ‘vpn’ a protocollo IKEv2/IPSec, Wireguard e SoftEther, di cui vi chiedo per un proficuo confronto tra loro, di ricercarvene personalmente le specifiche su rete. Certamente a questo punto, sono da bocciare, quindi, i protocolli PPTP ed SSTP; i primi perché troppo obsoleti, ed i secondi perché sono prettamente pratici per un utilizzo aziendale e non di certo per quello dell’anonimato. (esempi esplicativi in immagine).

Prima di concludere la prima parte di questo articolo però, è necessario accentare due ulteriori aspetti sulle ‘vpn’: la loro tecnologia, e la protezione di caduta della connessione.

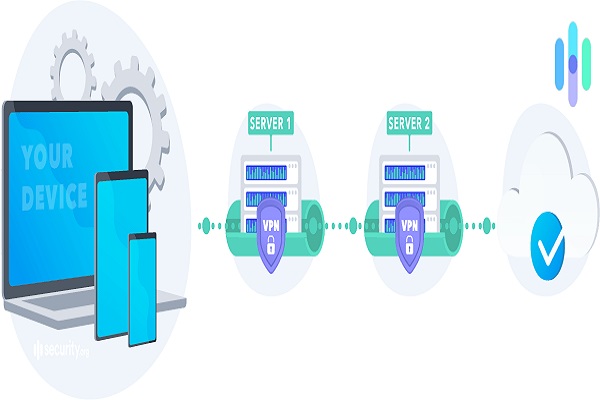

Ogni fornitore di ‘vpn’, oltre il software, solitamente offre anche diverse funzionalità atte a garantire un maggiore anonimato ai propri utenti; la prima è quella del ‘Multi hop’ o cascata, dove, un utente che si connette, non lo fa più verso una sola e singola ‘vpn’, ma, ad una di esse, che a sua volta è collegata a cascata ad ulteriori ‘vpn’. Questo, garantisce un elevato standard di protezione ed anonimato, a scapito però (e non credo bisogni spiegare del perché), di forti rallentamenti in navigazione. (esempio di ‘hopping’ in immagine).

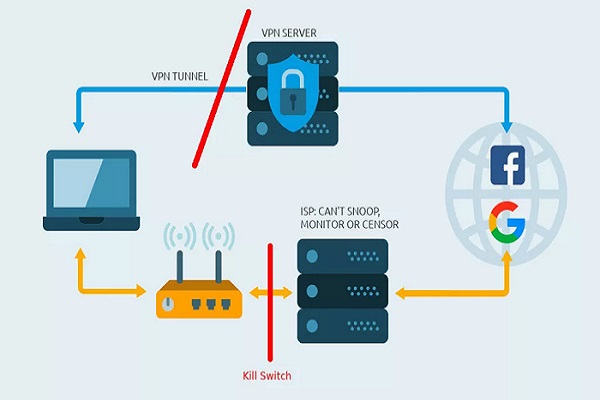

Ultimo ma non meno importante tra i servizi ‘vpn’ offerti, è quello del Kill Switch. Questa tecnologia, è una funzione (oserei vitale), oramai integrata in quasi tutti i client ‘vpn’. Il Kill switch, permette di effettuare un taglio alla rete, qualora il tunnel smetta di comunicare con noi, lasciandoci quindi scoperti e non più anonimi. E’ come una ‘net_s bomb’, che si attiva solo se la ‘vpn’ cade, staccando la connessione, ed evitando che ci si riconnetta automaticamente alla rete, finché la ‘vpn’ non torni nuovamente a funzionare. Tutta via, non è facile stabilire quali provider ‘vpn’ offrano anche questo servizio, che da gestore a gestore potrebbe essere chiamato in modo diverso; per tanto, si consiglia prima di utilizzare una ‘vpn’, di fare una preventiva ricerca su ogni sistema, e valutarlo con attenzione. (esempio di sistema kill switch in immagine).

Nel concludere, vi accenno che, nella seconda parte di questo articolo, tratteremo la Policy dei ‘No Logs’, la legislazione internazionale conservazione dei dati, i metodi di pagamento, le notifiche ‘DMCA’, la lista delle ‘VPN’, le ‘VPN’ embedded, ed il test di una ‘VPN’; infine, parleremo dei ‘Leak test’ su DNS, dei limiti di Clear Net, introducendo in ultimo il concetto di ‘Deep Web’.

L'anonimato nel mondo degli uomini è meglio della fama in cielo. (Jack Kerouac)

Pertanto, Buon anonimato a tutti.

Ultimi Video

-

Il giardino delle delizie: tradizioni e folklore alimentare dell'Apulia Italica

'I Sapori del Grano - VI° edizione' - Gravina in Puglia, 14 settembre 2024: manifestazione internazionale organizzata da ... -

Grana dat et vina: Una sana tradizione alimentare millenaria

'I Sapori del Grano - VI° edizione' - Gravina in Puglia, 13 settembre 2024: manifestazione internazionale organizzata da ... -

La Lunga Notte delle Chiese - I° edizione - venerdì 7 giugno 2024 - Gioia del Colle (BA)

La Lunga Notte delle Chiese - I° edizione - venerdì 7 giugno 2024 - Gioia del Colle (BA): ... -

Rettoria di San Domenico: concerto, Ensemble di violini della scuola media “Bosco-Venisti”

Rettoria di San Domenico: concerto, Ensemble di violini della scuola media “Bosco-Venisti” di Capurso diretti dal prof. Francesco LAMANNA. ... -

Rettoria di Sant’Angelo - La Lunga Notte delle Chiese - I° edizione

Rettoria di Sant’Angelo: visita guidata alla scoperta del Santo Patrono gioiese SAN FILIPPO NERI ... -

Parrocchia Santa Maria Maggiore (Chiesa Madre) - La Lunga Notte delle Chiese - I° edizione

Parrocchia di Santa Maria Maggiore: Santa Messa concelebrata da don Angelo GAROFALO, Vicario Episcopale per la Cultura della ... -

Rettoria di San Rocco - La Lunga Notte delle Chiese - I° edizione -

Rettoria di San Rocco: convegno intitolato “Le sfide comuni tra le confessioni religiose” Interventi: Prof.ssa Sabrina Laura MARTUCCI, ... -

Parrocchia del Sacro Cuore - La Lunga Notte delle Chiese - I° edizione -

Parrocchia del Sacro Cuore: momento di gioiosa esperienza di fede comunitaria animata dal RnS – Rinnovamento nello Spirito ... -

Parrocchia di San Vito Martire - La Lunga Notte delle Chiese - I° edizione -

Parrocchia di San Vito Martire: momento di intrattenimento musicale con il cantante Said SADEK, l’angolo del tè nella ... -

What if green?

Cosa succederebbe se tutto fosse e dovesse essere verde? L'Albero Verde della Vita affronta l’ipotetico dialogo tra lo ... -

L'Assordante Rumore del Silenzio: storie di ordinaria violenza

Evento organizzato dall'associazione socio culturale di promozione sociale - Ente del Terzo Settore - L'Albero Verde della Vita: sala ... -

L'Assordante Rumore del Silenzio

"L'Assordante Rumore del Silenzio, venerdì 8 marzo 2024, Senato della Repubblica". ... -

MOSSAD: Commissione d'Inchiesta

Un romanzo avvincente che mescola realtà storica dei fatti con immaginazione ... -

MOSSAD: Commissione d'Inchiesta

Definito “un romanzo avvincente che mescola realtà storica dei fatti con immaginazione”, Mossad - Commissione d'Inchiesta, descrive una serie di ... -

Crea il tuo momento e rendilo giusto....

con L'Albero Verde della Vita, puoi! ... -

BUON NATALE E FELICE ANNO NUOVO

L'Albero Verde della Vita - associazione socio culturale di promozione sociale - Ente del Terzo Settore e La ... -

L'ora del Giudizio: Israele, Hamas, Hezbollah

... -

Israele, Hamas, Hezbollah: l’ora del giudizio

L’Albero Verde della Vita - associazione socio culturale di promozione sociale – Ente del Terzo Settore ed il giornalista, scrittore di successo ... -

Disinformazione in un tempo di forte emergenza democratica e educativa

Operazioni psicologiche e guerre dell'informazione ... -

Disinformazione: operazioni psicologiche e guerre dell'informazione

La guerra delle bugie nella società della disinformazione. Avventure e disavventure della verità L’Albero Verde della Vita - associazione socio culturale ... -

Perchè la Rete?

... -

La Rete: l'Intelligence tra realtà e immaginazione

L’Albero Verde della Vita - associazione socio culturale di promozione sociale – Ente del Terzo Settore ed il dott. Umberto Saccone, già Capo ... -

Spie

... -

Spie: i Servizi Segreti delle multinazionali..

“Come si combatte la guerra che vede ogni giorno schierate le multinazionali nel tentativo di imporsi su nuovi ... -

OLTRE LE BARRIERE

Oltre le Barriere, è un progetto di inclusione socio-culturale che mira ad abbattere le disugluaglianze sociali e di genere, valorizzando, con ... -

NOI CON VOI, VOI CON NOI

NOI CON VOI, VOI CON NOI. Aderisci alla campagna di iscrizione a L'Albero Verde della Vita. Potrai partecipare ... -

San Martino: festa della mozzarella e del buon vino - 8^ edizione

... -

San Martino, festa della mozzarella e del buon vino - 8° edizione

L'8° edizione de "San Martino, festa della mozzarella e del buon vino" sta arrivando: sabato 25 novembre 2023 ... -

Misteri e Segreti Italiani: la versione di Pazienza

Il racconto inedito dell'ex agente del Sismi protagonista di tanti misteri italiani. “Misteri e Segreti Italiani: la versione di Pazienza” ne ... -

La Spiga d'oro: colture della salute ed alimentazione sociale

"I Sapori del Grano - V° edizione" - sabato 23.09.2023 - attività convegnistica organizzata dall'associazione L'Albero Verde della ... -

"Pane, vino ed olio: i cibi sacri della cultura greco-romana"

"Storia e folklore della popolazione italica": attività convegnistica organizzata da L'Albero Verde della Vita - APS - Ente ... -

I Sapori del Grano - V° edizione: grazie Santeramo

... -

I Sapori del Grano - V° edizione

Tutto pronto per la V° edizione de "I Sapori del Grano" manifestazione organizzata da L'Albero Verde della Vita ... -

"I Sapori del Grano" - IV° edizione

In attesa della V edizione de "I Sapori del Grano" venerdì 22, sabato 23 e domenica 24 settembre ... -

I SUCCESSI DEL 2021 DE L'ALBERO VERDE DELLA VITA

I momenti più belli condivisi con L'Albero Verde della Vita nell'anno 2021 ... -

Intelligence Collettiva: Appunti di un ingegnere rapito dai Servizi Segreti

Prosegue lunedì 12 giugno 2023 la maratona nel mondo dell’intelligence con l’On. Angelo TOFALO nel secondo webinar dal titolo “Intelligence Collettiva: Appunti di ... -

Intelligence Collettiva: appunti di un ingegnere rapito dai Servizi Segreti

Prosegue lunedì 12 giugno 2023 la maratona nel mondo dell’intelligence con l’On. Angelo TOFALO nel secondo webinar dal ... -

...dalle origini ai giorni nostri...

La Cultura dell'Intelligence ... -

La cultura dell'Intelligence: dalle origini ai giorni nostri

Mercoledì 24 maggio 2023 alle ore 19.30 con L’Albero Verde della Vita, associazione socio culturale di promozione sociale – ... -

...pensa in verde e cambi il mondo...

...pensa in verde e cambi il mondo..."Transizione verde: una sfida anche culturale per imprese competitive e cittadini consapevoli". ... -

Thinking green, changing world

Mai così attuale e divisivo il tema del cambiamento climatico, della transizione ecologica, degli interventi strutturali non attuati ... -

I chiaroscuri di un'Umanità rigenerata dalla Luce I° Parte

L’Albero Verde della Vita, associazione socio culturale di promozione sociale – Ente del terzo Settore, vi invita, lunedì 3 aprile 2023, alle ore 19.30, ... -

I chiaroscuri di un'Umanità rigenerata dalla Luce 2° Parte

L'Albero Verde della Vita, associazione socio culturale di promozione sociale - Ente del Terzo Settore -, conclude il ... -

L'importante non è ciò che facciamo....2020

Gli eventi del 2020 de L'Albero Verde della Vita ... -

Gli eventi del 2019 de L'Albero Verde della Vita

Gli eventi che hanno caratterizzato l'anno 2019 de L'Albero Verde della Vita. ... -

I Sapori del Grano, 19-20 settembre 2020

“I Sapori del Grano – II edizione”, una manifestazione d’interscambio culturale a carattere internazionale e diffusione nazionale, accreditata ...

Vedi tutti i video »

Clicca sul Banner in basso e guarda il video

Inquadra il codice qr e sostienici!

Oltre le barriere - 2k24 -

è un progetto de

L'Albero Verde della Vita

_____________________________

_______________________

DOMUS SAPIENTIAE - Collana Testi

(Liber I)

(Liber II)

______________________